Stavíme bezdrátovou síť!

20.11.2003, Štěpán Mrázek, recenze

Dnešní recenze je určena pro zájemce o počítačovou bezdrátovou síť. Celý článek je koncipován pro uživatele klasického počítačové sítě, kteří ji chtějí doplnit o bezdrátovou část, obě sítě propojit a zabezpečit. Tentokráte jsme se věnovali zařízením splňujícím standard IEEE 802.11g s teoretickou datovou propustností 54 Mbit/s, což je více než polovina klasického Ethernetu.

Kapitoly článku:

- Stavíme bezdrátovou síť!

- Popis všech tří zařízení

- Zapojení WLAN

- Propojení s počítačovou sítí

- Šifrování a omezení na MAC adresu

- Testy propustnosti a závěr

Klasický Ethernet má oproti bezdrátovým sítím jednu zásadní výhodu - bezpečnost! Je poměrně složité „nepozorovaně“ připojit do switche další kabel a ten odvést k notebooku či počítači. Připojit se do nezabezpečené bezdrátové sítě je naopak velice jednoduché. Každá bezdrátová síť by tedy měla být zabezpečená. V této části si popíšeme nastavení zabezpečení 64/128-bitového WEP šifrování a omezení bezdrátové sítě podle MAC adres.

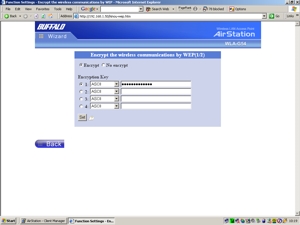

Šifrování

O zabezpečení bezdrátových sítí se dočtete obecně na první stránce v kapitole „Bezpečnost ve WLAN sítích“. Zde si pouze popíšeme postup jak nastavit 128-bitové WEP šifrování a jak se následně připojit k Access Pointu. Jako první je potřeba během konfigurace Access Pointu zadat klíč (5 znaků pro 64-bitové šifrování či 13 znaků pro šifrování 128-bitové). Po přihlášení k Access Pointu prostřednictvím www konfigurátoru se vám objeví uvítací obrazovka (viz obrázek 11). Přes odkaz „Encrypt the wireless communication (WEP)“ se dostanete do konfigurace WEP. Zde zadáte klíč a uložíte nastavení.

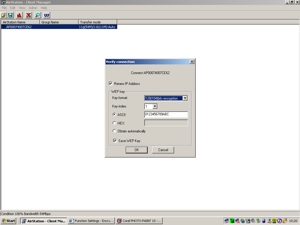

Nyní se musíte s pracovní stanicí opětovně připojit k Access Pointu. Stačí tedy spustit program „client manager“ a dát vyhledat dostupné Access Pointy. V okamžiku kdy se k Access Pointu budete chtít připojit, budete dotázáni na klíč (stejný, který jste zadali při konfiguraci Access Pointu).

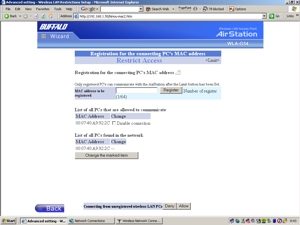

Omezení na MAC adresu

Nejedná se o nic jiného než seznam síťových karet (přesněji jejich MAC adres), které se mohou připojit k Access Pointu. Do příslušné sekce se opět dostanete z uvítací obrazovky (viz obrázek 11) a poté již pouze zadáte konkrétní MAC adresu a kliknete na tlačítko „Register“. Více viz následující obrázek:

Nejedná se však o skutečné zabezpečení - pro případného vetřelce není problémem odposlechem zjistit "povolené" MAC adresy, krátkodobě útokem "shodit" oprávněného uživatele (pokud nemá trpělivost čekat, než přestane pracovat) a převzít jej.

Pozn.: Na další stránce naleznete testy propustnosti, popis dodávaného softwaru a závěrečný komentář.

Šifrování

O zabezpečení bezdrátových sítí se dočtete obecně na první stránce v kapitole „Bezpečnost ve WLAN sítích“. Zde si pouze popíšeme postup jak nastavit 128-bitové WEP šifrování a jak se následně připojit k Access Pointu. Jako první je potřeba během konfigurace Access Pointu zadat klíč (5 znaků pro 64-bitové šifrování či 13 znaků pro šifrování 128-bitové). Po přihlášení k Access Pointu prostřednictvím www konfigurátoru se vám objeví uvítací obrazovka (viz obrázek 11). Přes odkaz „Encrypt the wireless communication (WEP)“ se dostanete do konfigurace WEP. Zde zadáte klíč a uložíte nastavení.

Nyní se musíte s pracovní stanicí opětovně připojit k Access Pointu. Stačí tedy spustit program „client manager“ a dát vyhledat dostupné Access Pointy. V okamžiku kdy se k Access Pointu budete chtít připojit, budete dotázáni na klíč (stejný, který jste zadali při konfiguraci Access Pointu).

Omezení na MAC adresu

Nejedná se o nic jiného než seznam síťových karet (přesněji jejich MAC adres), které se mohou připojit k Access Pointu. Do příslušné sekce se opět dostanete z uvítací obrazovky (viz obrázek 11) a poté již pouze zadáte konkrétní MAC adresu a kliknete na tlačítko „Register“. Více viz následující obrázek:

Nejedná se však o skutečné zabezpečení - pro případného vetřelce není problémem odposlechem zjistit "povolené" MAC adresy, krátkodobě útokem "shodit" oprávněného uživatele (pokud nemá trpělivost čekat, než přestane pracovat) a převzít jej.

Pozn.: Na další stránce naleznete testy propustnosti, popis dodávaného softwaru a závěrečný komentář.